BUUCTF-PWN-pwn1_sctf_2016

BUUCTF-PWN-pwn1_sctf_2016

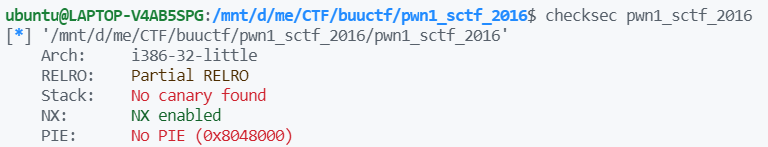

checksec

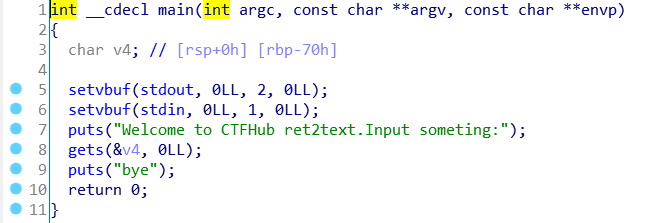

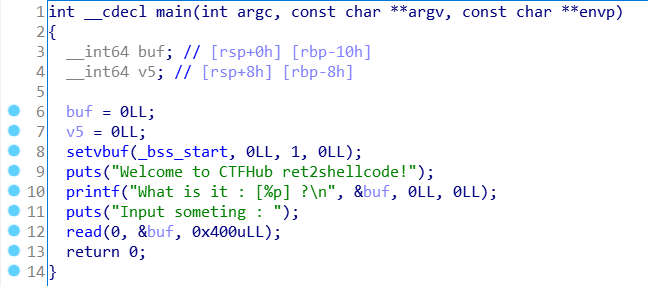

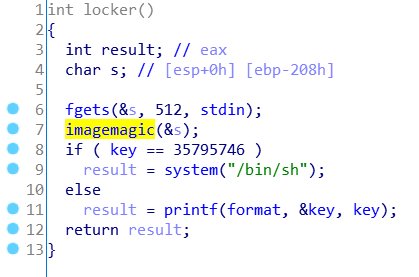

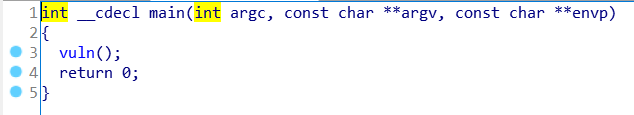

IDA

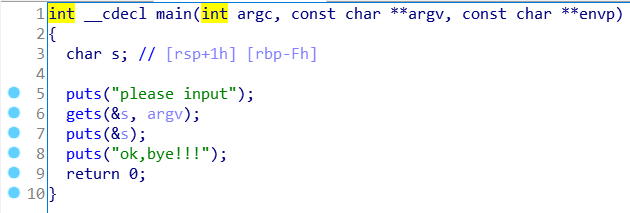

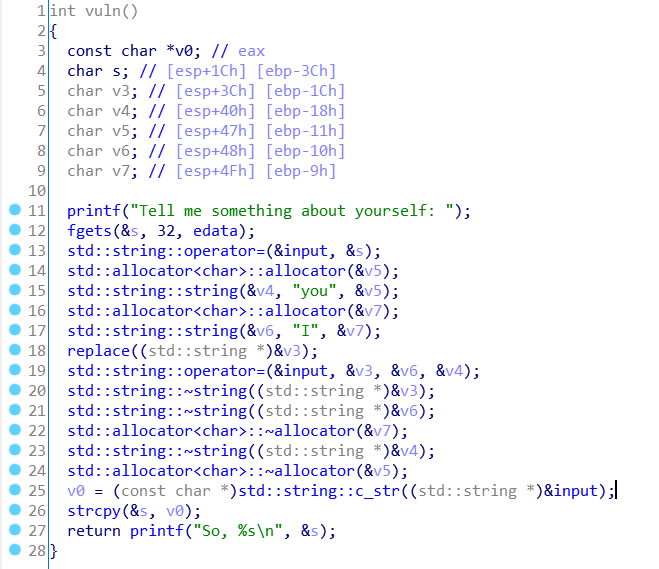

查看vuln函数

C++写的代码不太看得懂,勉强能看出是有个fgets出入点,但是规定了最大输入长度32,所以没办法直接溢出

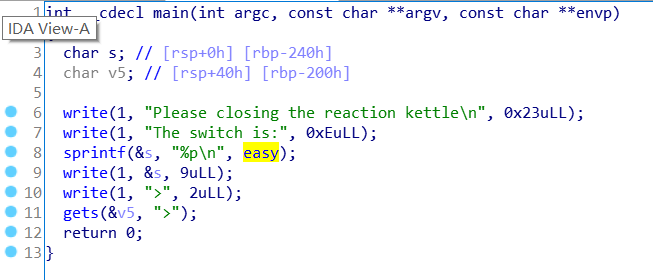

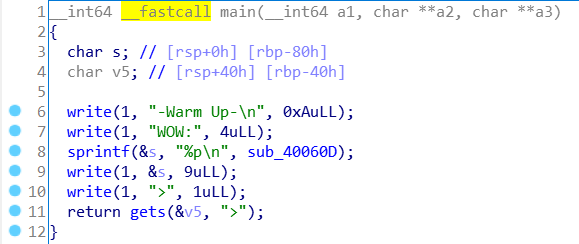

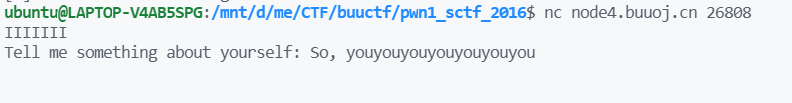

但是看到了“I”和”you“,虽然看不懂,但是运行一下试试

原来它是将“I”全部转化为”you“,隐隐约约感觉是要用这个做突破口

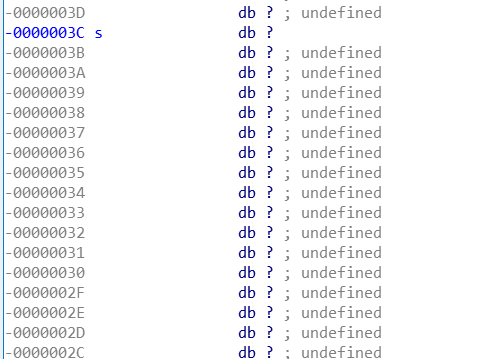

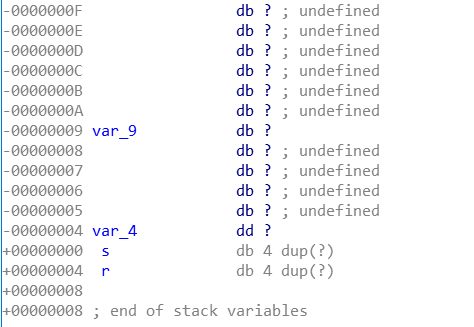

查看一下s的栈情况:

从3C到0正好是60个字符的长度,那么可以用20个“I”将它覆盖,再加4个别的字符,就可以随意跳转到别的位置

EXP

1 | from pwn import * |

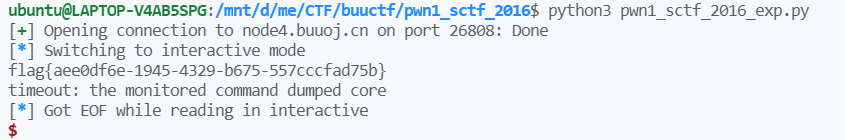

结果

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Clerk.Max(well);!

评论