BUUCTF-PWN-[HarekazeCTF2019]baby_rop

BUUCTF-PWN-[HarekazeCTF2019]baby_rop

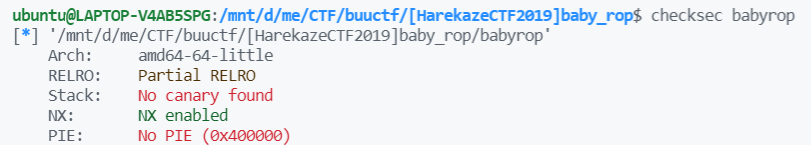

checksec

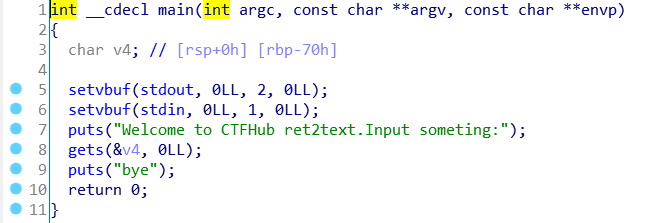

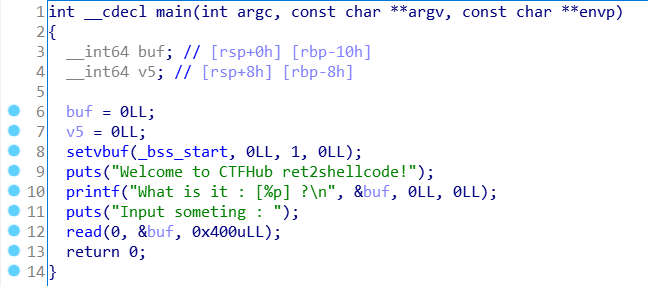

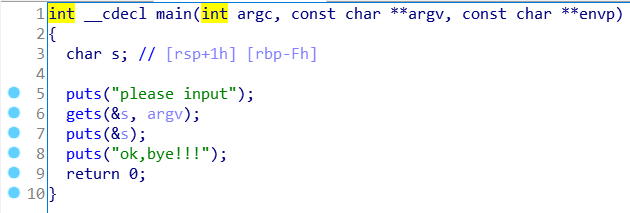

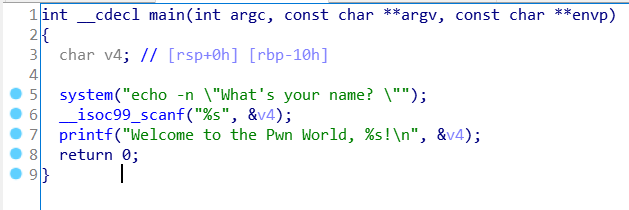

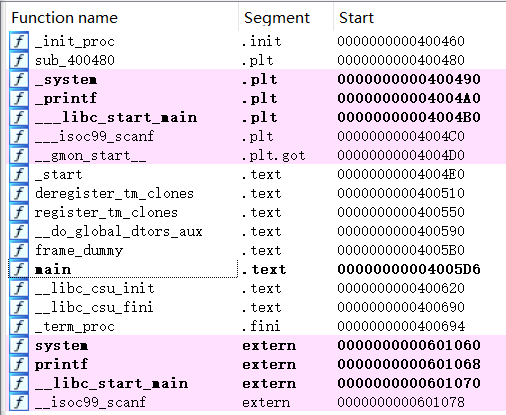

IDA

scanf可以溢出

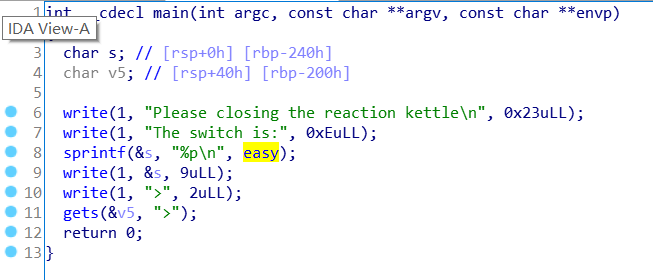

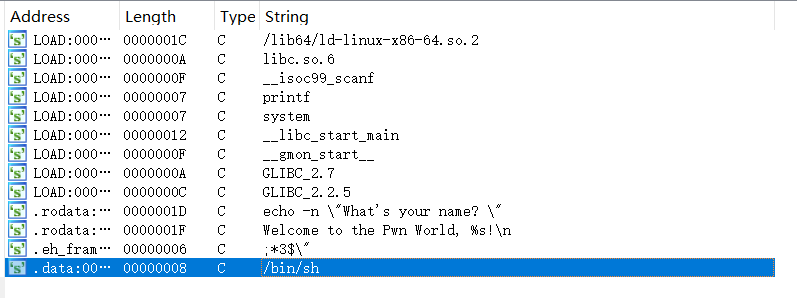

查看string

发现binsh

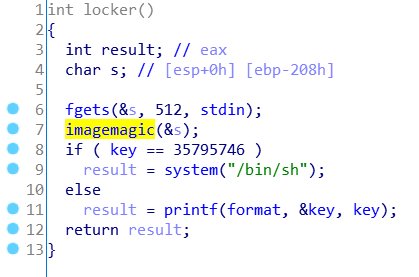

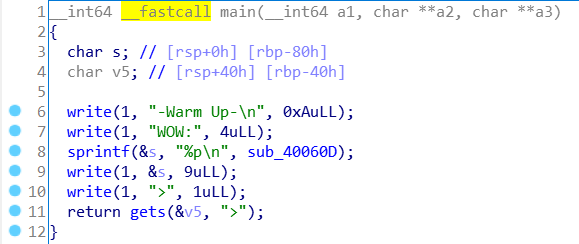

思路

先覆盖变量v4,溢出到rdi,然后带上binsh参数调用system函数

EXP

1 | from pwn import * |

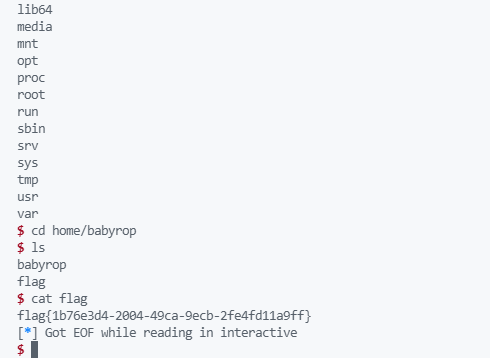

结果

注意:这题的flag在home下的文件夹babyrop里面

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Clerk.Max(well);!

评论